Merhabalar,

Bir önceki yazımızda, sahte kablosuz ağ oluşturarak

kullanıcıların sistemlerini nasıl ele geçirebileceğimizden bahsetmiştik. Bu

yazımızda da benzer isimli kablosuz ağımıza kullanıcıları çekerek eriştikleri

web adreslerindeki kullanıcı bilgilerini ele geçirmeye çalışacağız.

Şifresi kullanıcılarla paylaşılan kablosuz ağları nasıl

taklit edebileceğimize dair detaylara bir önceki yazımızdan ulaşabilirsiniz.

Sahter kablosuz ağımızı oluşturmak için Wifi-Pumpkin aracından yararlanmıştık.

“Eylul” ismindeki

gerçek kablosuz ağını “EyluI” (sondaki küçük L harfi yerine büyük I harfini

kullanarak) kendi kablosuz ağımızı oluşturduktan sonra, SET (Social Engineering

Toolkit) ile kullanıcının erişim sağladığı web adresini taklit edeceğiz.

Kablosuz ağımızın şifresinin, taklit ettiğimiz kablosuz ağın şifresi ile aynı

olması, kullanıcının farklı bir ağa bağlandığının farkına varmasını

zorlaştıracaktır.

Ekran Görüntüsü 1: Windows ortamında kablosuz ağ isimlerinin

görüntülenmesi

Social Engineering Toolkit , içerisinde bir çok sosyal

mühendislik saldırısı senaryosu içeren bir araçtır. Kali Linux içerisinde

kurulu olarak gelmektedir.

SET aracını başlattığımızda bize nasıl bir senaryo

hazırlamak istiyorsak ona göre yönlendirecek bir menü karşılıyor.

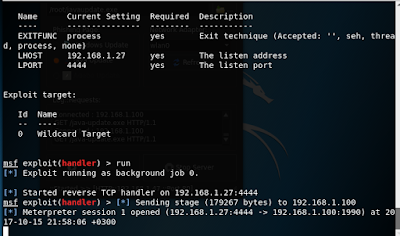

Social-Engineering Attacks > Website Attack Vectors > Credential

Harvester Attack Method > Site Cloner yolunu izleyerek, web sitesinin bir

kopyasını alarak kullanıcı bilgilerinin ele geçirilmesi senaryosunu seçiyoruz.

Ekran Görüntüsü 2: Kopya web sitesinin oluşturulması

Daha sonra kullanıcıların kullanıcı bilgilerini ele

geçirdikten sonra hangi adrese yönlendireceğimizi belirliyoruz. Hangi siteyi

klonlamak istiyorsak, site adresini giriyoruz ve kopya web adresi yayına

başlıyor.

Ben bu senaryoda, popüler bir kariyer ve sosyal paylaşım

adresini tercih ettim.

Daha sonra Wifi-pumpkin aracının DNS Spoofer modülü ile

kullanıcıların gerçek web sitesine yaptığı DNS isteklerine kopya adresin yayın

yaptığı IP adresinin cevap olarak dönülmesini sağlıyoruz.

Ekran Görüntüsü 3: Kullanıcı DNS isteklerinin yönlendirilmesi

Kullanıcı ilgili adrese gitmek isteğinde SET aracı ile hazırladığımız kopya web

sitesine ulaşacak. Bu adreste girmiş olduğu kullanıcı bilgileri bize

iletilecek.

Ekran Görüntüsü 4: Kullanıcının www.linkedin.com adresinin DNS isteğine aldığı yanıt

Ekran Görüntüsü 5: Kullanıcı tarafında kopya websitesinin

görüntülenmesi

Ekran Görüntüsü 6:Kullanıcı bilgilerinin ele geçirilmesi

Kullanıcı bilgileri ele geçirildikten sonra kullanıcının

gerçek siteye erişebilmesi için DNS Spoofer modülü ile yaptığımız DNS

yönlendirmesi kaldırılması gerekir.

Alınabilecek önlemler

--Halka açık olarak yayın yapan ve şifresi paylaşılan

kablosuz ağları kullanılmamalıdır.

--Bu ağları kullanmak durumunda kalmanız halinde, benzer

isimle başka bir kablosuz ağın olup olmadığı kontrol edilmelidir.

--Benzer isimde kablosuz ağ varsa, farklı işletim sistemine

sahip bir sistem ile kablosuz isimleri kontrol edilebilir. Android, IOS işletim

sistemlerinde kablosuz ağ isimlerindeki küçük farklılıklar daha belirgin

olabiliyor.

Ekran Görüntüsü 7: Android ortamında kablosuz ağ isimlerinin

görüntülenmesi

--Bağlantılarınız olağan dışı bir şekilde farklı adreslere

yönlendiriliyorsa, yönlendirildiğiniz adreslerden dosya indirme işlemini

gerçekleştirilmemelidir.

--Erişim sağlayadığınız web adresinin SSL sertifikasının, o

adrese ait olup olmadığını kontrol ediniz. Bir şüpheniz olması durumunda bu

siteden bir dosya indirilmemeli ve kullanıcı bilgileri paylaşılmamalıdır.

Bu yazı,

kullanıcıların bilgi güvenliği farkındalığını arttırmak amacıyla yazılmıştır.

Bu saldırının uygulanmasından doğacak yasal sorumluluk uygulayan kişilere aittir.

Bu yazı, BeyazŞapka Dergisi'nin Şubat 2018 sayısında yayınlanmıştır.